ПРЕИМУЩЕСТВА И НЕДОСТАТКИ ООО — Интеллект СЛК

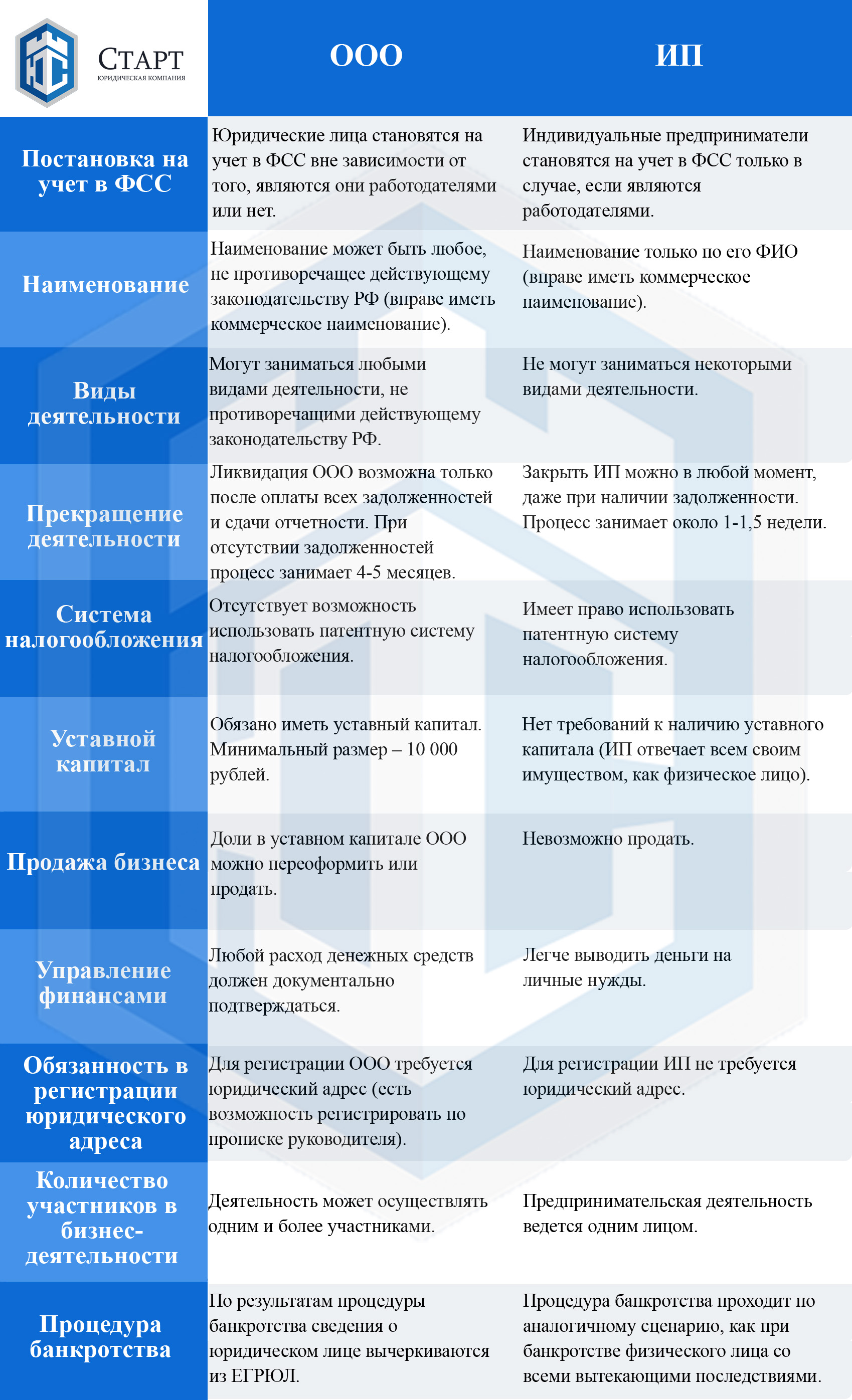

ОСНОВНЫЕ ОТЛИЧИЯ ООО ОТ ИП

Когда вы только задумываетесь о создании своего дела, в первую очередь надо разобраться в прибыльности бизнес-идеи и источниках её финансирования.

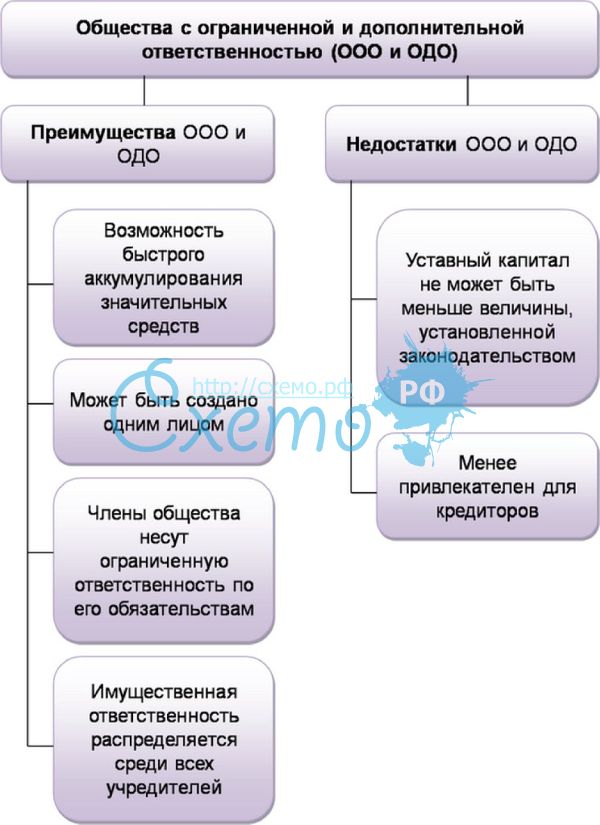

Большинство предпринимателей, отдают предпочтение обществу с ограниченной ответственностью (ООО). Перед открытием ООО следует детально изучить преимущества и недостатки регистрации предприятия данной организационно- правовой формы, что значительно поможет в осуществлении выбора.

Для открытия ООО понадобится не менее 10 000 рублей в качестве уставного капитала. Уставной капитал можно использовать в виде денег или имущества. Он может быть использован в целях погашения задолженности при банкротстве компании. В этой ситуации ее имущество может быть конфисковано и распродано.

При решении о расширении организации имеется возможность введение в состав дополнительных инвесторов, которые становятся учредителями (максимум 50 человек).

Также, общество легко продать или переоформить, что является положительной стороной. Удобно это и тем, что позволяет купить готовое ООО, которое ведет определенную деятельность уже несколько лет. Подобное требование может быть закреплено в условиях тендера и покупка готовой компании позволит принять участие в тендере даже новому участнику рынка.

При работе с убытками нет необходимости уплаты дополнительных налогов, так как общество с ограниченной ответственностью не является само по себе плательщиком страховых медицинских или пенсионных отчислений. Сама по себе отчетность (ее ведение) не составляет каких-либо заметных сложностей, однако требует соблюдения сроков ее предоставления и форм предоставления.

ПЛЮСЫ

- наличие возможности расширения предприятия путем привлечения новых учредителей, которые в состоянии произвести вложение средств;

- учредители имеют все необходимые полномочия для создания такого органа управления, который бы соответствовал конкретному предприятию;

- наличие возможности регулировать влияние учредителей на осуществление предпринимательской деятельности путем изменения, причем как уменьшения, так и увеличения, размера их долей;

- инвесторами могут выступать не только граждане РФ, но и иностранные резиденты;

- нет четко установленных ограниченийотносительно размера уставного капитала;

- уставный фонд предприятия может состоять как их денежных средств, так и из материальных и нематериальных активов;

- распределение прибыли осуществляется по согласованию сторон, при этом придерживаться разделения средств согласно размеру доли каждого учредителя не обязательно;

- каждый учредитель вправе в любой момент заявить о своем выходе из общества и осуществить задуманное, а в течение четырех месяцев с момента оглашения решения получить свою долю в полном объеме;

- главным менеджером предприятия можно назначить любого сотрудника, даже если он не входит в состав учредителей;

- наличие возможности внести в устав пункт, запрещающий продажу учредителем своей доли другому лицу, не входящему в учредительный состав;

- процедура продажи и переоформления предприятия, как правило, не вызывает сложностей;

- ООО более привлекательно для вкладчиков, поскольку путем вложения средств инвестор может стать учредителем;

- наличие возможности перекрывать убытки текущими средствами;

МИНУСЫ

- ограниченное количество учредителей, не более 50 человек;

- процедура регистрации общества является более сложной;

- в случае изменений в учредительском составе необходимо корректировать уставные документы предприятия;

- наличие необходимости придерживаться требования относительно ведения кассовой дисциплины;

- более сложная процедура закрытия, чем при индивидуальном предпринимательстве;

- необходимость в бухгалтере, поскольку требуется ведение как внутренней, так и налоговой отчетности, причем выбранная система налогообложения при этом не имеет значения;

- данные о порядке и результатах принятия хоз.

решений обязательно вносятся в протокол;

решений обязательно вносятся в протокол; - финансовые сложностипри выходе одного или нескольких учредителей

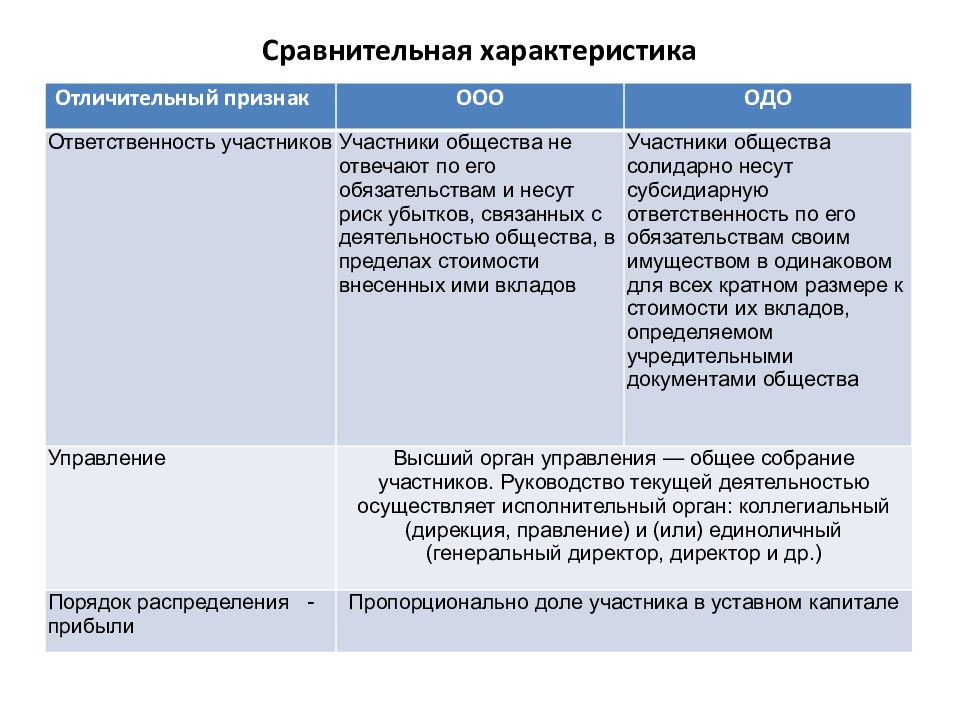

Таким образом чтобы выбрать подходящую форму организации для вашего будущего бизнеса, в первую очередь важно понимать размер вашего будущего бизнеса и его перспективы . Если вы планируете открыть скромную службу доставки или торговую точку, то, пожалуй, тратить время и усилия на регистрацию ООО вам нет смысла, но если планы серьезные, возможно расширение деятельности и необходимо привлечение инвестиций – то общество с ограниченной ответственностью подходит вам гораздо лучше, чем индивидуальное предпринимательство.

Также не стоит забывать об организации бухгалтерского учета на вновь созданном предприятии. Эта часть функционирования компании является одной из самых важных. Правильная организация бухгалтерского учета позволит предпринимателю избежать штрафных санкций, оптимизировать применение финансовых ресурсов и правильно выполнять стратегического планирование развития организации.

Что открыть для розничной торговли: ИП или ООО

Собираетесь открыть розничный магазин, но так и не определились как зарегистрироваться? Это понятно: мнений много и они кардинально противоположные. Одни хвалят ИП, потому что это просто и удобно, другие настаивают на ООО, потому что это солидно и престижно.

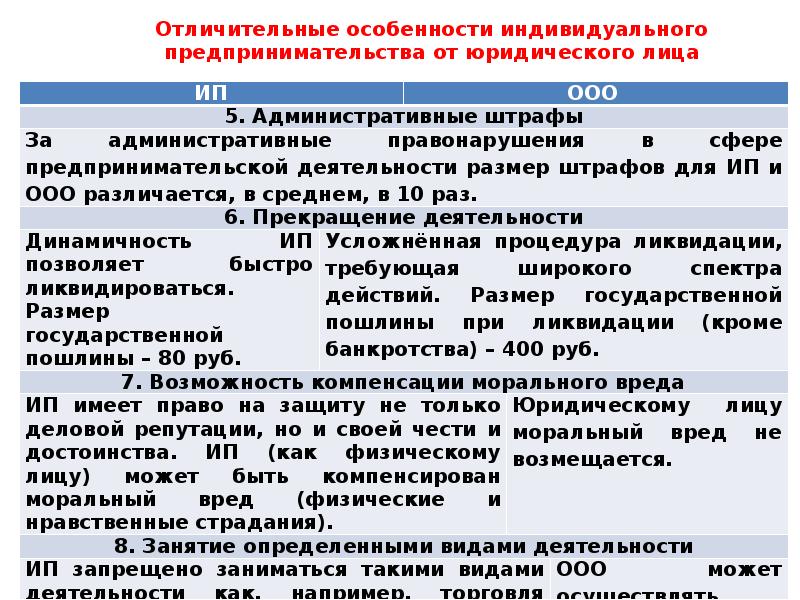

Мы подготовили подробную статью, в которой объяснили разницу между ИП и ООО, наглядно показали отличия, преимущества и недостатки и привели таблицу. Давайте разберемся с некоторыми моментами прямо сейчас:

- Гражданин РФ имеет право зарегистрироваться как индивидуальный предприниматель и вести коммерческую деятельность с целью получения прибыли. Ведет деятельность сам, на свой страх и риск. Не является юридическим лицом.

- В отличие от ИП, ООО — хозяйствующий объект со статусом юридического лица. В его деятельности могут участвовать до 50 физических и/или юридических лиц. Для открытия нужен уставной капитал.

Каждый участник получает дивиденды. Все учредители отвечают за негативные последствия деятельности компании в пределах суммы своего вклада в уставной капитал.

Каждый участник получает дивиденды. Все учредители отвечают за негативные последствия деятельности компании в пределах суммы своего вклада в уставной капитал. - ИП может работать на патентной системе и открыть магазин площадью до 50 м2. Но не получится продавать алкоголь — запрещено законом именно для этой формы предпринимательской деятельности. Зато можно не вести бухгалтерский учет и как угодно распоряжаться прибылью.

- Для ООО нет ограничений по направлениям деятельности. Зато сложный бухучет, налог на прибыль и размер штрафов выше, чем у ИП, да и чтобы вывести прибыль нужно выработать законную схему. На это уходят время, силы и зарплата толковому бухгалтеру.

ООО — солидно. ИП — выгодно и намного проще.

Обычно именно такие ярлыки бизнесмены навешивают этим двум формам предпринимательской деятельности. А потом начинаются проблемы:

- выбрали ООО — придётся тщательно вести бухучёт, иначе налоговая накажет.

Да и платежей намного больше, чем у предпринимателя, можно запутаться и получить штраф, если работать без толкового бухгалтера;

Да и платежей намного больше, чем у предпринимателя, можно запутаться и получить штраф, если работать без толкового бухгалтера; - выбрали ИП — платим страховые взносы даже за тот период, когда уезжаем в отпуск. Недоступны некоторые виды деятельности, например, продажа алкоголя (кроме пива).

Какую форму собственности лучше выбрать для розничного магазина?

В статье отвечаем на этот вопрос, а также помогаем вам:

- разобраться в теории и узнать, что такое ООО и ИП с точки зрения законодательства;

- понять разницу между ИП и ООО;

- определиться с подходящей формой предпринимательской деятельности.

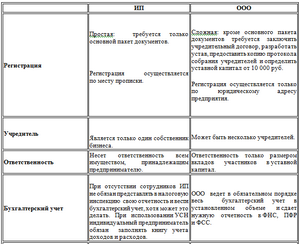

Плюсы и минусы форм собственности свели в таблицу, чтобы было проще увидеть отличия, сравнить варианты и сделать выводы.

Что лучше открыть: ИП или ООО? Разберемся с понятиями

В соответствии с

ГК РФ, аббревиатура ООО расшифровывается как «общество с ограниченной ответственностью». Но учтите, что сегодня ответственность за долги может понести директор и даже бухгалтер (это показала судебная практика), поэтому нужно внимательно составлять уставные документы.

Но учтите, что сегодня ответственность за долги может понести директор и даже бухгалтер (это показала судебная практика), поэтому нужно внимательно составлять уставные документы.

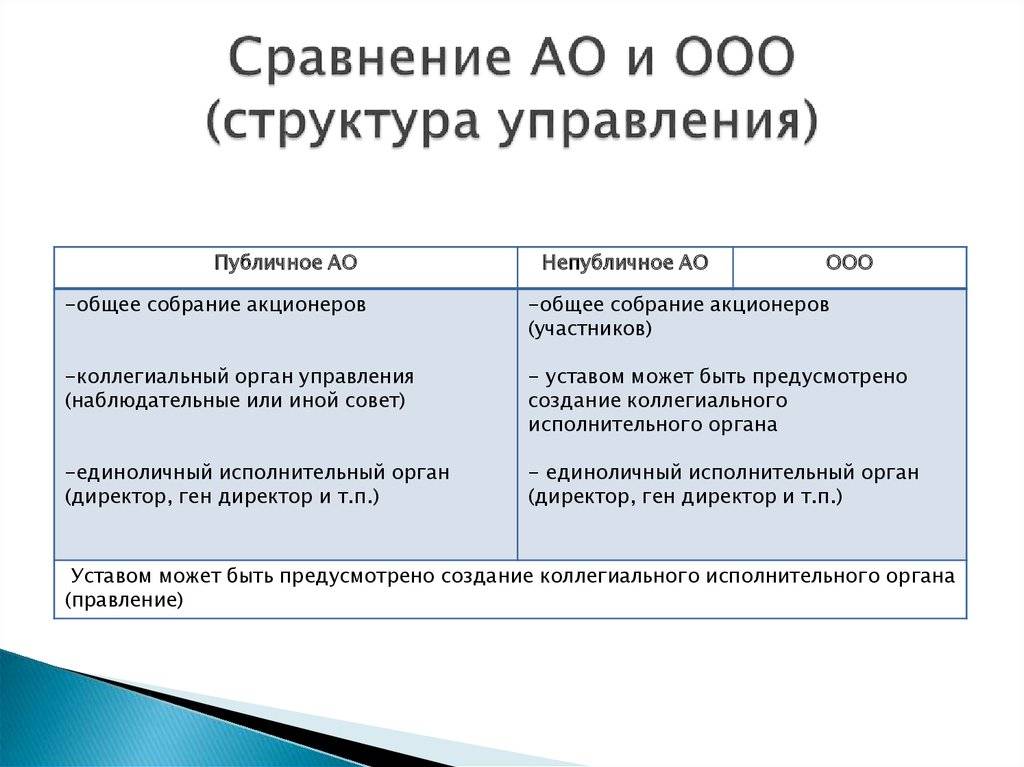

Согласно законодательству, ООО — хозяйствующий объект с такими характеристиками:

- есть статус юридического лица;

- участвуют от 1 до 50 физических и/или юридических лиц;

- есть уставной капитал, который разделен на доли между участниками;

- каждый участник оказывает влияние на управление объектом в зависимости от размера доли;

- участник получает дивиденды — прибыль от хозяйственной активности ООО;

- при наличии убытков учредители отвечают за негативные последствия активности ООО в пределах суммы своего вклада в уставной капитал. Исключение — банкротство компании, когда на участников возлагается дополнительная ответственность по долгам юридического лица.

Индивидуальный предприниматель — гражданин, который зарегистрировался как субъект предпринимательской деятельности.

ИП не является юридическим лицом, но имеет такие же права и обязанности, потому что ведет хозяйственные операции с целью получить прибыль. Действует самостоятельно на свой страх и риск.

На первый взгляд форма ИП кажется более простой и не вызывающей доверия у серьезных игроков рынка розничной торговли. Не спешите делать выводы.

Не можете разобраться в деталях? Доверьте это Фингуру

Давайте посмотрим, чем ИП и ООО отличаются друг от друга. Мы выбрали 12 ключевых критериев, чтобы вы могли принять взвешенное решение.

ИП и ООО: сводная таблица отличий форм деятельности в 2019 году

Специально для предпринимателей, которые планируют открытие розничного магазина, мы разработали бесплатный email-курс «Как открыть розничный магазин: пошаговое руководство».

Как видите, есть достаточно много различий. Поэтому при открытии розничного магазина обдумайте, какой вариант вам подходит. В этом вам помогут 2 таблицы — читайте дальше.

В этом вам помогут 2 таблицы — читайте дальше.

ИП и ООО: наглядно о плюсах и минусах

Вы ознакомились с особенностями двух форм ведения бизнеса. Какая из них лучше подойдет для розничного магазина? Давайте посмотрим на плюсы и минусы ИП и ООО в таблице, чтобы вы могли принять взвешенное решение.

Больше 4 лет избавляем предпринимателей от бумажной рутины и последствий неправильно заполненных документов, а также экономим 2 дня на поездках в налоговую — каждый день регистрируем новую компанию. Хотите, чтобы следующей была ваша?

Еще 4 важных нюанса деятельности ИП и ООО:

- Фиксированные взносы — главный минус ИП?

Это одно из самых распространенных мнений. Но подумайте о другой стороне: страховые взносы — это не налоги, а отчисления на медицинскую страховку и будущую пенсию. Даже если в ООО только один участник — ему все равно необходимо начислять заработную плату и делать из нее все отчисления.

При минимальной зарплате они будут почти такими же, как фиксированные взносы ИП.

При минимальной зарплате они будут почти такими же, как фиксированные взносы ИП. - Еще одна приятная новость: индивидуальный предприниматель без сотрудников может уменьшать исчисленный налог на всю сумму внесенных им фиксированных взносов. В случае ООО и ИП с сотрудниками это возможно только на 50%, но в большинстве случаев в денежном эквиваленте эти 50% больше, чем 100% у ИП, работающего в одиночку.

- Относительно отчетности и найма сотрудников: все зависит исключительно от системы налогообложения, а не от организационно-правовой формы. Например, если применяется ОСНО, ООО будет платить налог на прибыль, а ИП — НДФЛ. Отчетность по этим налогам будет разной. При этом отчетность за работников у них всегда одинаковая.

- В остальном деятельность ИП и ООО ничем не отличается. Оформлять наемных работников, а также соблюдать их права должны все организационно-правовые формы, в соответствии с

ТК РФ. Контрагенты в равной степени охотно работают как с ИП, так и с ООО, главное — выполнение договоренностей.

Что выбрали для своего розничного магазина?

Как видите, у обоих вариантов есть плюсы и недостатки. Неправильный выбор чреват такими последствиями:

- не сможете вести выбранную деятельность, как в случае ИП и продажи алкоголя;

- придётся вести бухучет, которого можно было избежать, зарегистрировав ИП;

- если в вашем бизнесе есть сезонность и вы зарегистрировались как ИП, будете платить взносы даже во время неоплачиваемого отпуска, хотя этого можно было избежать;

- если планируете регулярно выводить прибыль, в случае с ООО будет много заморочек.

Поэтому важно с самого начала сделать правильный выбор.

Мы проводим бесплатные консультации, на которых помогаем выбрать оптимальную форму собственности с учетом нюансов вашего розничного бизнеса. Запишитесь на консультацию — специалисты «Фингуру» помогут определиться и зарегистрировать компанию!

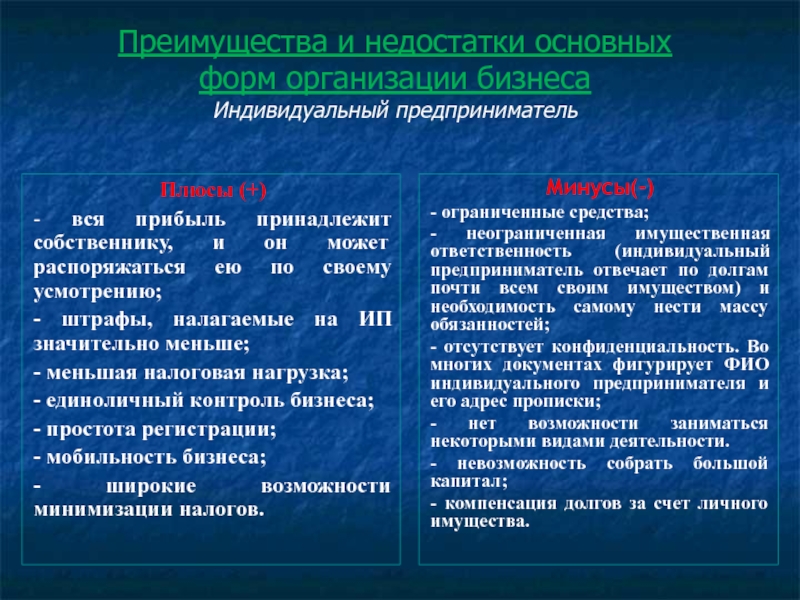

ИП и ООО (плюсы и минусы)

Обзор преимуществ и недостатков организационно-правовых форм предпринимательства

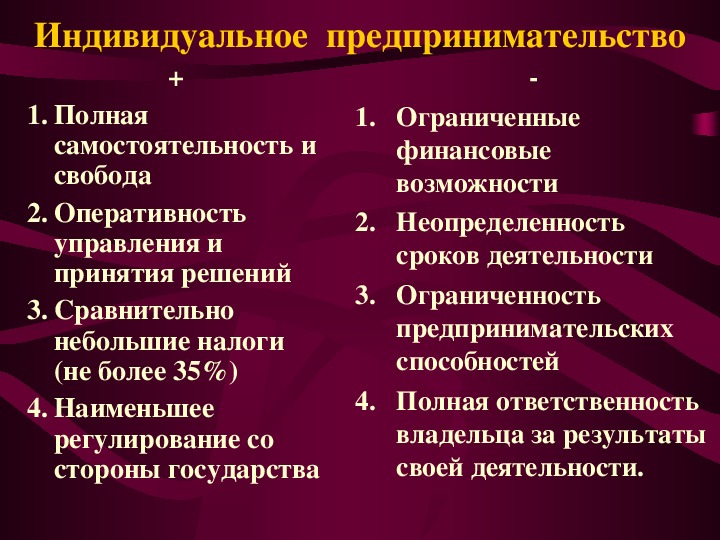

Индивидуальный предприниматель (ИП)

7 преимуществ индивидуального предпринимателя

- Нет требований к размеру уставного капитала.

- Не нужно вести полномасштабный бухгалтерский учет – достаточно простой книги учета доходов и расходов.

- Объем отчетности, которую нужно представлять разным контролирующим органам, значительно меньше, чем у юридического лица.

- Суммы штрафов за одни и те же нарушения законодательства в большинстве случаев значительно ниже, чем для юридических лиц.

- Возможно применение патентной системы – одного из самых удобных и лояльных налоговых режимов.

- Наличие льгот по страховым взносам – фиксированные суммы за индивидуального предпринимателя вместо «привязки» размера взноса к уровню доходов, как у юридических лиц, и пониженные тарифы для наемных работников.

- Проще процедура регистрации: и документов требуется меньше, и госпошлина ниже.

4 недостатка индивидуального предпринимателя

- Ответственность по обязательствам всем имуществом, даже если оно не участвует в предпринимательской деятельности.

- Ограничение на ведение некоторых видов деятельности, например банковской или торговлю алкоголем в розницу.

- Недостаточная проработка законодательной базы. Ряд правил законодатель распространил только на юридические лица, лишив предпринимателей возможности реализовать свои права без обращения в суд (например, применение некоторых льгот по НДС или учет определенных расходов при расчете налога на доходы).

- Сложнее расширять бизнес: возможны проблемы с контрагентами, кредитованием, привлечением сторонних инвестиций.

Юридическое лицо (ООО)

4 преимущества юридического лица

- Проще кредитоваться в банках на крупные суммы, открывать кредитные линии или использовать такие формы финансирования, которые просто по требованиям банковской безопасности недоступны для индивидуального предпринимателя (например, зонтичные овердрафты, когда каждая из дочек в группе – а ведь у вас могут появиться и дочки – может допустить перерасход по банку).

- Проще работать с контрагентами: получать отсрочки, рассрочки платежей или наоборот, настаивать на своих условиях погашения задолженности.

- Высоки шансы стать узнаваемым на рынке: бренд — великое дело.

- В дело могут войти частные инвесторы. А со временем бизнес разрастется так, что ваша компания станет акционерным обществом. Выйдет на биржу, а может даже на мировой рынок.

4 недостатка юридического лица

- Сложнее процедура регистрации: и документов требуется больше, и госпошлина выше.

- Необходимость ведения полноценного бухгалтерского, налогового учета.

- Объем отчетности, которую нужно представлять разным контролирующим органам, значительно больше, чем у индивидуального предпринимателя.

- Ответственность по обязательствам – хотя и не личным имуществом, как в случае с индивидуальным предпринимателем.

Плюсы и Минусы ИП

Плюсы и Минусы ИП

Уважаемый клиент! Предлагаем Вам ознакомиться со статьей «Плюсы и Минусы ИП».

Индивидуальный предприниматель — это физическое лицо, зарегистрированное в установленном порядке и осуществляющие предпринимательскую деятельность без образования юридического лица.

К важной особенности осуществления предпринимательской деятельности в качестве индивидуального предпринимателя является тот факт, что гражданин отвечает по своим обязательствам всем принадлежащим ему имуществом, за исключением имущества, на которое в соответствии с законом не может быть обращено взыскание. В отличие например от участника общества с ограниченной ответственностью, где участник отвечает по обязательствам учреждённого им общества в основных случаях только в пределах своей доли в уставном капитале этого общества и ни в коем случае не своим личным имуществом. Этот существенный факт относится к основному недостатку этой формы ведения предпринимательской деятельности.

Основные преимущества и недостатки Индивидуального Предпринимателя

Статус Индивидуального Предпринимателя или ИП имеет следующие преимущества по сравнению с регистрацией собственного предприятия:

— упрощенность процессов создания и ликвидации бизнеса;

— свободное использование собственной выручки;

— не платится налог на имущество, используемое в предпринимательской деятельности;

— упрощенный порядок ведения учета результатов хозяйственной деятельности и предоставления внешней отчетности;

— возможность не платить налог ЕНВД и УСН, при условии, что на ИП не оформленно работников и сумма данных налогов не превышает оплату Индивидуальным Предпринимателем отчислений в Пенсионный фонд;

— упрощенный порядок принятия решений (не требуется собраний, протоколов и т. п.).

Основные недостатки Индивидуального Предпринимателя:

— ИП отвечает по обязательствам своим имуществом;

— не может получать некоторые лицензии на лицензируемые виды деятельности;

— ИП не подходит для совместного ведения бизнеса;

— с 2013 г. увеличились отчисления в Пенсионный фонд в 2 раза.

Количество участников ИП

В качестве предпринимателя без образования юридического лица каждый может быть зарегистрирован в индивидуальном порядке и никак иначе.

Уставной капитал Индивидуального Предпринимателя

Уставного капитала, как такового нет. Предприниматель отвечает по своим обязательствам всем своим имуществом.

Цели создания Индивидуального Предпринимателя

Индивидуальный Предприниматель может заниматься практически любой деятельностью, за некоторым исключением, таким как банковская деятельность, например. Для занятия определенными видами деятельности требуется получение специального разрешения (лицензии).

Органы управления ИП

Предприниматель самостоятельно управляет своей деятельностью, на свой страх и риск. Никто не вправе давать для предпринимателя без образования юридического лица обязательные для исполнения указания (разумеется исключение иногда составляют государственные органы).

Ответственность Индивидуального Предпринимателя

Индивидуальный Предприниматель без образования юридического лица несет ответственность всем принадлежащим им имуществом, за исключением имущества, на которое в соответствии с законом не может быть наложено взыскание.

Учредительные документы Индивидуального Предпринимателя

У индивидуального предпринимателя нет каких-либо учредительных документов. Обусловлено это тем, что свою деятельность предприниматель осуществляет самостоятельно (разумеется, он может иметь наемных работников), на свой страх и риск, без каких-либо партнеров, дольщиков и т.п. Соответственно нет необходимости регулировать отношения между партнерами какими-либо учредительными документами, т.к. партнерам могут быть лишь два разных индивидуальных предпринимателя, каждый из которых действует самостоятельно.

Преобразование ИП

Индивидуальный предприниматель не может преобразоваться ни в какое юридическое лицо. Однако, это не мешает ему быть участником в любом юридическом лице.

Порядок распределения прибыли ИП

Вся полученная прибыль является собственностью индивидуального предпринимателя. С полученной прибыли предприниматель платит налог на доходы физических лиц.

Особенности ИП

Индивидуальный предприниматель без образования юридического лица одна из самых распространенных форм ведения малого бизнеса. Самый простой порядок создания и регистрации, относительно простой учет. По другой шкале нежели у юридических лиц взимаются штрафы. Но, индивидуальный предприниматель отвечает по своим обязательствам всем своим имуществом.

Надеемся, что Вам пригодилась статья Плюсы и Минусы ИП

Более подробную ифнормацию по вопросам:

можете прочитать в соответсвующих разделах

Плюсы и минусы создания ИП

В одном из материалов мы сравнивали что лучше: ООО или ИП? В этой статье Вы узнаете о каждом плюсе и минусе открытия ИП подробно.

Плюсы

-

Не нужен юридический адрес и уставный капитал

Предприниматели регистрируются в ИФНС по домашнему адресу, что значительно облегчает процесс подготовки к регистрации. Уставный капитал предпринимателю тоже не нужен, потому что все денежные средства физического лица считаются денежными средствами индивидуального предпринимателя. -

Возможность участия нескольких лиц

Индивидуальный предприниматель работает самостоятельно и постороннего участия в его бизнесе законом не предполагается. Но законом все-таки предусмотрена возможность объединения усилий нескольких предпринимателей. Например, если у одного участника не хватает собственных денежных средств, можно найти компаньона и организовать простое товарищество (глава 55 ГК РФ). -

Большой объем отчетности

Как правило, предприниматели сдают минимальное количество отчетности. Конкретный перечень зависит от выбранной системы налогообложения.

Минусы

-

Ответственность всем своим имуществом

Организовывая бизнес в качестве ИП нужно быть предельно осторожным — предприниматель по своим долгам отвечает всем имуществом, которое у него есть, даже если оно прямого отношения к бизнесу не имеет. -

В случае банкротства предпринимателя для физического лица вводится ряд ограничений

Такое негативное событие в бизнесе, как банкротство, неразрывно связано с личностью предпринимателя. Поэтому после завершения процедуры банкротства для него вводятся ряд ограничений (ст. 213.30 ГК РФ). Например, чтобы взять кредит в течение 5 лет после завершения процедуры банкротства, физическое лицо обязано указывать на то, что было признано банкротом. Как следствие, шансы получить кредит резко снижаются. -

Возможность продажи бизнеса

Один из распространенных видов бизнеса — раскрутка бизнеса «с нуля» для его дальнейшей продажи. В случае с предпринимателем продать бизнес «одним пакетом» не получится, т. к. вся разрешительная документация связана непосредственно с личностью бывшего владельца бизнеса: свидетельство о регистрации, лицензии, разрешения, регистрация кассовых аппаратов и т. п. -

Ограничения по видам деятельности

Для индивидуальных предпринимателей предусмотрен ряд ограничений по видам деятельности, которые они могут осуществлять. -

Нельзя приостановить бизнес без дополнительных затрат

Индивидуальные предприниматели имеют специфическую особенность — они уплачивают страховые взносы за себя с момента регистрации до момента снятия с учета. Эта обязанность никак не зависит от того, ведется бизнес или нет. Поэтому, если наметился перерыв в деятельности, лучше подать заявление о снятии с учета. При необходимости всегда можно будет зарегистрироваться в качестве ИП снова.

Что лучше открыть ИП или ООО в 2021 году?

Posted On 25 мая, 2021

После того как вы решили открыть бизнес встает вопрос, что же открыть — ИП или ООО. На чашу весов встает — простота ведения и открытия бизнеса, сумма налогов и взносов, а самое главное — прибыль от деятельности, которую можно потратить на личные нужды.

ИП и ООО очень сильно различаются, а потому нельзя однозначно сказать, что лучше. Все это индивидуально — и зависит от деятельности, которую вы выбрали в качестве ведения дела и ваших планов на бизнес — привлечения работников, инвесторов и т.д. В этой статье я расскажу вам об отличиях ИП и ООО, что бы вы смогли принять решение для себя.

Что открыть ИП или ООО. Главные отличия

ИП — Индивидуальный Предприниматель — это физическое лицо, зарегистрированное в установленном законом порядке и осуществляющее предпринимательскую деятельность без образования юридического лица. Любой дееспособный гражданин РФ может зарегистрировать ИП.

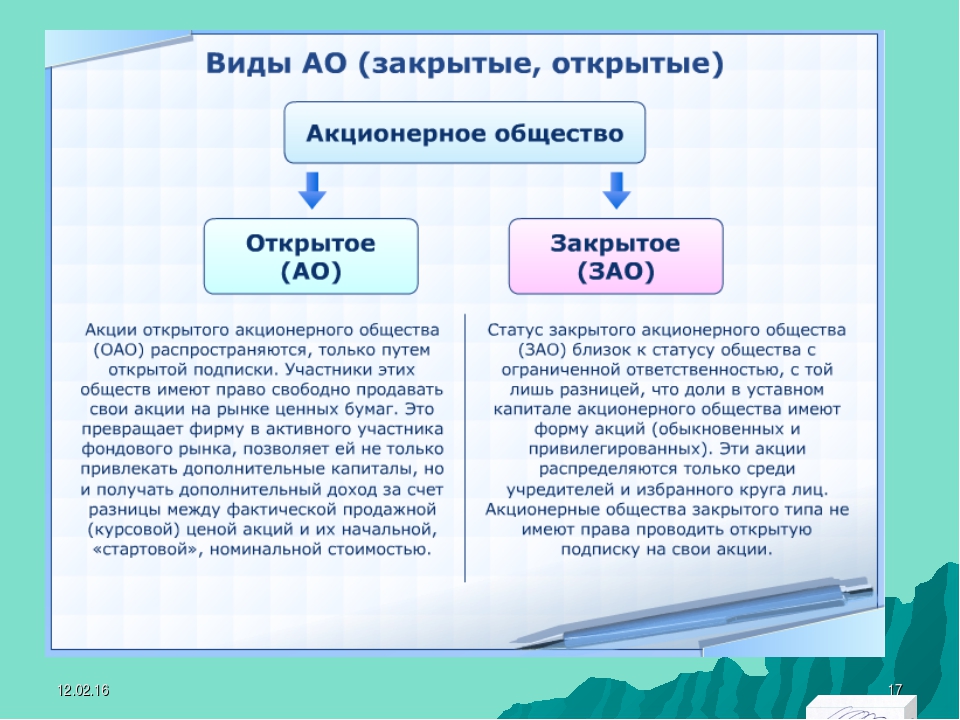

ООО — Общество с Ограниченной Ответственностью — это учреждение, организованное одним или несколькими юридическими или физическими лицами. Лица открывшие ООО — учредители. В ООО есть уставной капитал, который разделен на доли его участников.

Получается что ИП — это физическое лицо, а ООО — это учреждение. В связи с этим имеется множество различий в ведении, ответственности, отчетности и других аспектах деятельности организации.

Если коротко — то главными отличиями являются:

- Имущественная ответственность у ИП выше.

- У ИП есть ряд ограничений на виды деятельности.

- Патент может быть использован только ИП.

- Пакет документов для регистрации у ИП гораздо меньше.

- У ИП нет проблем с регистрацией своего бизнеса — он всегда регистрируется по месту прописки физического лица.

- Отчетности у ИП без работников, меньше чем у ООО.

- ИП обязан платить страховые взносы за себя, а ООО нет.

- Вывести деньги из бизнеса ИП гораздо проще.

- ООО может зарегистрировать бизнес на несколько участников одновременно.

- ООО может привлекать дополнительных инвесторов с свое дело.

- Административная и налоговая ответственность у ИП ниже.

- Закрыть ИП проще.

Далее мы более детально рассмотрим каждый из этих пунктов.

Имущественная ответственность на ИП и ООО

Так как ИП — это не учреждение, а физическое лицо, осуществляющее предпринимательскую деятельность — в случае образования долгов, отвечать он будет своим личным имуществом.

ООО — является учреждением, при открытии формируется уставной капитал организации (мин. 10 000 ₽) — поэтому участники общества несут риски только в пределах доли уставного капитала, но только до тех пор, пока общество не находится в стадии банкротства.

При банкротстве общества, участники несут субсидиарную ответственность по долгам общества, своим личным имуществом.

Субсидиарная ответственность — это право взыскания долга с другого обязанного лица. Т.е. при возникновении долга в организации, ответственность падает на само учреждение, а не на его участников. Но если организация не смогла расплатиться с долгами — деньгами или своим имуществом, то суд может наложить ответственность на участников компании. Это спорный вопрос, при котором будут учитываться аспекты — кто принимал решение повлекшее возникновение долга, было ли это намеренным действием и т.д.

Но не стоит доводить до таких последствий и рисковать чужими деньгами, в надежде на то, что учредителя могут не призвать к ответственности. Будьте ответственными и порядочными.

Есть имущество, которое не могут отобрать в счет уплаты долга у ИП или участников ООО — это единственное жилье, предметы личного пользования, и т.д. Полный перечень смотрите в ст. 446 ГПК РФ — Имущество, на которое не может быть обращено взыскание по исполнительным документам.

Ограничения на виды деятельности

У ИП есть ряд ограничений на виды деятельности. Многие из 99-ФЗ о лицензировании отдельных видов деятельности — недопустимы для ИП. Такие, как:

- Ломбарды.

- Производство и продажа алкоголя (ИП может продавать только пиво).

- Банковская деятельность.

- Производство лекарственных препаратов.

- Страховая деятельность и т.д.

У ООО нет ограничений на виды деятельности. Можете выбрать любой вид деятельности из ОКВЭД.

ОКВЭД — это общероссийский классификатор видов экономической деятельности.

Виды налогообложения на ИП и ООО. Льготы.

В 2021 году существует 4 вида налогообложения:

- ОСНО — общая система налогообложения.

- УСН — упрощенная система налогообложения (упрощенка).

- ЕСХН — единый сельскохозяйственный налог.

- Патент — патентная система налогообложения.

Патент могут использовать только Индивидуальные Предприниматели.

Патент — это система налогообложения, предполагающая освобождение от налога на прибыль, имущественного налога и НДС. Вы платите только фиксированную сумму за патент. Виды деятельности, по которым можно выбрать данную систему налогообложения устанавливаются в каждом субъекте РФ отдельно. Более подробно о патенте читайте в статье Системы налогообложения для ИП — подробный разбор.

Остальные системы могут использовать как ИП, так и ООО.

На ИП также есть возможность применять льготную ставку налогообложения согласно пункту 4 статьи 346.20 НК РФ.Налоговые ставки — это своего рода “налоговые каникулы”.

Налоговые каникулы в 2021 году — дают возможность не платить налоги в течение 2 лет.

Воспользоваться “налоговыми каникулами” можно в регионах, где законом установлено применение льготной ставки в размере 0%. Льгота распространяется только на впервые зарегистрированные ИП, применяющие УСН или ПСН и осуществляющие деятельность в производственной, социальной и (или) научной сферах, а также в сфере бытовых услуг населению. При этом доля доходов данных видов деятельности (по которым применяется льготная ставка) должна быть не меньше 70% от общего дохода.

Возможность применять налоговые каникулы есть только у ИП . Остальные льготы, применяются в зависимости от выбранного налогообложения равноправно на ИП и ООО, например, на ОСНО есть возможность применять льготную ставку на прибыль — согласно статье 284. Налоговые ставки — устанавливается субъектами РФ.

Что проще и выгоднее открыть — ИП или ООО

Регистрация ИП гораздо проще и дешевле, чем регистрация ООО:

- ИП зарегистрировано на одно физическое лицо, поэтому и документы нужны только от одного лица, в отличие от ООО, в котором может быть несколько учредителей (до 50 физических или юридических лиц).

- Госпошлина за регистрацию ИП 800 ₽, а за регистрацию ООО 4 000 ₽. С 01.01.2019 года госпошлину можно не платить, при условии подачи документов в электронном виде, с подписью ЭЦП (электронно-цифровая подпись).

- При регистрации ООО учредители обязаны внести уставной капитал в течение 4-рех месяцев. Минимальный взнос в уставной капитал составляет 10 000 ₽.

Документы необходимые для регистрации ИП и ООО при личном обращении в ФНС:

| ИП | ООО |

|

|

Юридический адрес ИП и ООО

Индивидуальный предприниматель регистрируется по месту своей прописки. В этом есть как плюсы — не надо арендовать помещение и платить за него, так и минусы — если вы прописаны на Камчатке, а работать планируете в Москве — зарегистрированы вы будете у себя на Родине. И для регистрации вам нужно будет или лететь в родные края или зарегистрироваться удаленно, с помощью эл. подписи, представителя или отправлять документы по почте, предварительно заверив свою подпись у нотариуса.

Но осуществлять деятельность можно на всей территории РФ, без открытия обособленного подразделения, в отличии от ООО.

Обособленное подразделение — это предприятие, от вашей организации, которое находится отдаленно от основной компании и оборудованное рабочими местами.

ООО может зарегистрировать юридический адрес:

- В собственном нежилом помещении.

- В арендованном помещении.

- По месту прописки учредителя (с долей собственности не менее 50%) или директора, с гарантийным письмом от собственника жилища, что он не имеет возражений.

- Также можно купить адрес для регистрации в специализированных фирмах.

При выборе юридического адреса учитывайте, что ваша организация действительно должна находиться по данному адресу. Так как на этот адрес вам будет направляться корреспонденция от налоговой — требования, уведомления о вызове, запрос документов. И если вы их проигнорируете, это может вызвать негативные последствия.

После регистрации налоговая обычно проверяет нахождение организации по месту регистрации и если вас там не обнаружат, выпишут штраф от 5 000 ₽. В зависимости от обстоятельств (смотрите ст. 14.25 КоАП РФ пункт 3,4) и могут поднять вопрос о ликвидации ООО, если вы не исправите ситуацию.

Да, и на всякий случай — налоговая всегда проверяет наличие таблички с наименованием вашей организации. Так что распечатайте на листе бумаге, вырежьте и повесьте на дверь), чтобы при проверке они были довольны).

У нас в офисе зарегистрировано несколько организаций и вот уже несколько сотрудников ФНС приходили проверять нахождение той или иной организации… я каждый раз немного волнуюсь при этом…)) И вот при первой проверке мы не повесили табличку на дверь кабинета, но попался добрый инспектор, который отметил у себя в акте проверке, что табличка есть, при условии, что мы в этот же день устраним данный недочет. Желаю и вам лояльных и добрых инспекторов)

Налоги и отчетность

Ставка налогов зависит от выбранного налогообложения, а не от выбора организационно-правовой формы. Единственное отличие в налогах есть на ОСНО — вместо налога на прибыль 20% ИП платит НДФЛ 13%.

Ну и выше я уже говорила, что ПСН (Патент) может использовать только ИП.

Подробнее по налогам и видам налогообложения читайте в статье Системы налогообложения для ИП — подробный разбор.

Что касается отчетности — у ИП ее немного меньше:

- ИП не нужно сдавать и вести бух. отчетность.

- Если на ИП нет работников, то он освобожден от сдачи ежемесячной отчетности в ПФР и от остальных (квартальных и годовых) отчетов связанных со страховыми взносами (4 ФСС, 6 НДФЛ, РСВ), так как ИП не платит сам себе заработную плату.

А вот ООО, даже если на нем нет сотрудников, кроме директора, все эти отчеты сдавать обязан, даже при отсутствии деятельности (нулевые отчеты).

Страховые взносы за себя и работников

Что касается страховых взносов за работников — тут нет разницы открыли вы ИП или ООО, ставки на взносы одинаковые:

- 22% от суммы заработной платы — на взносы обязательного пенсионного страхования (ОПС).

- 5,1% от заработной платы — на обязательное медицинское страхование (ОМС).

- 2,9% от заработной платы — на обязательное социальное страхование на случай временной нетрудоспособности и в связи с материнством.

- От 0,2 до 8,5% от заработной платы — на страхование по травматизму и профзаболеваниям. Ставка зависит от класса профессионального риска. Устанавливается ежегодно на основании вашего основного вида деятельности.

Но на ИП вы еще будете обязаны платить обязательные фиксированные взносы за себя. В 2020 фиксированные взносы за себя составляют:

- Страховые взносы на обязательное пенсионное страхование (ОПС) — 32 448 ₽.

- Страховые взносы на обязательное медицинское страхование (ОМС) — 8 426 ₽.

Общая сумма фиксированных взносов ИП в 2021 году составляет 40 874 ₽

Помимо этого, если доход за год превышает 300 тыс. ₽, предприниматель обязан уплатить на ОПС еще дополнительно 1% с суммы дохода, превышающего этот предел, но не более 8-ми кратной фиксированной суммы.

Т.е. если ваш доход за год составил 500 000 ₽, значит помимо фиксированных взносов, необходимо будет заплатить дополнительный взнос ОПС 2 000 ₽:

(500 000 — 300 000) х 1% = 2 000

Взносы платятся независимо от того есть у вас доход или нет!

А на ООО в случае отсутствия деятельности никакие взносы платить не нужно. Только не забудьте отправлять в налоговую нулевые отчеты и написать заявление на отпуск за свой счет, на этот срок.

Вывод денег из бизнеса ИП и ООО

Целью создания бизнеса является независимость (от начальства) и увеличение собственного дохода. Но для того чтобы тратить доход на личные нужды, необходимо вывести деньги из бизнеса.

Все деньги, которые заработал ИП — его собственные и могут быть в любой момент изъяты из кассы в виде наличных средств или перевода безналичных на свой счет в банке. Никаких дополнительных налогов платить не нужно. Единственно банк может взять свою комиссию.

А вот доход ООО принадлежит организации, а не ее участникам, даже если он один. Поэтому просто перевести деньги на свой счет или изъять наличные деньги вы не имеете права.

Вывести деньги из бизнеса законным путем можно:

- Выплатив себе заработную плату , с которой необходимо перечислить налог 13 % НДФЛ (при этом придется еще начислить и выплатить страховые взносы).

- Выплатить дивиденды учредителю, которые также облагаются НДФЛ 13%.

Дивиденды — это чистая прибыли организации, которая ежегодно распределяется между учредителями.

Чистая прибыль — это доход организации, который остается после уплаты всех налогов, взносов, заработной платы и других обязательств.

Некоторые организации пытаются вывести деньги незаконным путем — заключают фиктивные договора, для вывода денег, или делают займы от организации физ. лицу — который не собираются отдавать. Но это все чревато последствиями.

В случае с фиктивным договором опасность заключается не только в проверке налоговой, но также банки стараются пресекать подобного рода сделки и могут заблокировать ваш счет в случае подозрения незаконного вывода денег.

А по поводу займов — вы будете обязаны ежемесячно рассчитывать и удерживать НДФЛ с материальной выгоды, с получателя займа. А в случае если человек, на кого оформлен займ, не является сотрудником организации, вам необходимо будет уведомлять налоговую о невозможности удержания НДФЛ. Тогда налоговая займется им сама.

Поэтому давайте использовать только законные пути вывода денег. Что касается заработной платы, то с нее необходимо начислять и выплачивать страховые взносы, а это аж 30 % от суммы з.п. Это много, поэтому основную часть прибыли ООО выводят через дивиденды. (Но все же зарплату платить придется. На ООО обязательно должен быть хоть один сотрудник — директор. Которому необходимо платить зарплату, а с нее и страховые взносы).

Пример расчета прибыли при выводе денег на ИП и ООО

Давайте разберем на примере, сколько можно вывести денег при равных условиях на ИП и ООО:

Представим что ИП без работников и ООО с одним работником — директором и учредителем в одном лице заработали за год 1 млн ₽ Система налогообложения УСН 6%. А хозяйственных затрат они понесли 100 тыс. ₽.

ИП выведет себе в карман — 840 000 ₽.

Расчет: 1 000 000 — 100 000 — 40 874 — 19 126 = 840 000

Расшифровка:

Хозяйственные нужды (для примера) = 100 000 ₽.

Обязательные страховые взносы за себя = 40 874 ₽.

Налог 6% = 19 126 ₽ .

Расчет налога: 1 000 000 ₽ * 6% = 60 000. По закону ИП без работников может уменьшить сумму налога на страховые взносы до 100 % (при условии что они выплачены в расчетном периоде). Получается:

60 000 — 40 874 = 219 126

На ООО при этих же условиях вы заберете — 718 972,25 ₽.

Из них 592 335,05 в виде дивидендов и 126 637,20 заработная плата директору.

Расшифровка:

Хозяйственные нужды (для примера) = 100 000 ₽.

Налог 6 % = 30 000 ₽ .

Расчет налога: 1 000 000 ₽ * 6% = 60 000. ООО может уменьшить сумму налога на сумму страховых взносов (при условии оплаты их в расчетном периоде), но не более чем 50%. Получается:

60 000 — 50% (т.к. сумма взносов больше чем 50% налога) = 30 000

Заработная плата директору за год — 145 560 ₽ (из расчета по МРОТ. МРОТ в 2020 равен 12 130 ₽) из них НДФЛ 18 922,80 ₽, т.е. на руки вы получите 126 637,20 ₽

Страховые взносы с заработной платы за год = 43 959,12 ₽

145 560 * 30,2% (при условии что взносы на травматизм у вас минимальны) = 43 959,12

Для расчета дивидендов нам необходимо определить сумму чистой прибыли, для этого необходимо с дохода отнять все затраты.

Расчет чистой прибыли: 1 000 000 — 100 000 — 30 000 — 145 560 — 43 595,12 = 680 844,88

Налог на дивиденды 13% = 88 509,83

680 844,88 * 13% = 88 509,83

Расчет дивидендов: 680 844,88 — 88 509,83= 592 335,05

Разница в сумме выведенных средств получается 121 027,75 ₽

Эту разницу можно сократить за счет уменьшения заработной платы директору, а точнее, уменьшение суммы страховых взносов. Вы можете оформить трудовой договор с директором на 0,25 ставки. Это законно. Хотя налоговая может придраться, но если вы сможете обосновать, что действительно на работу тратите не более 2 часов день (10 часов в неделю), то они не смогут заставить вас платить больше заработную плату.

Такое решение уже сэкономит вам 32 605,34 ₽.

(12 130 * 0,25 * 12) * 30,2% = 10 989,78 ₽ страховых взносов, вместо 43 595,12

Партнерство, престиж и репутация

Партнерство — совместная деятельность.

Если вы планируете открыть бизнес самостоятельно, без партнеров, то нет разницы откроете вы ИП или ООО.

Но если вы с друзьями собрались вести дело, то открыв ИП, у вас не будет равноправия, так как все дело будет оформлено только на того, на кого вы зарегистрируете ИП. Он один будет нести ответственность и руководить компанией, в том числе и в финансовых вопросах. Ваши договоренности будут держаться только на словах.

В этом случае лучше открыть ООО и разделить его доли — на равные части или как вам будет удобно. Все учредители будут официально зарегистрированы, у каждого будут равные права и ответственность также будет делиться поровну. В случае чего, каждый учредитель может в любой момент выйти из дела продав свою долю его же участникам или стороннему лицу.

Что касается престижа и репутации. Есть мнение, что ИП это не так серьезно и престижно и что ООО не любят с ними сотрудничать. Здесь сложно опровергнуть или принять эту точку зрения, статистики на этот счет нет. Могу лишь сказать, что ООО часто не сотрудничают с ИП, из-за отсутствия НДС. Предприниматели чаще всего предпочитают работать с упрощенным налогообложением. А компании, которые являются плательщиками НДС, стремятся работать с организациями на ОСНО из экономических соображений.

Стоит ли из-за этого открывать ООО на ОСНО? Однозначно нет! Отталкивайтесь от вашей ситуации и вашей деятельности, выбор налогообложения очень важен, от него зависят ваши расходы в бюджет. И различаться они могут в разы, в зависимости от системы налогообложения.

См. Системы налогообложения для ИП — подробный разбор.

Привлечение инвестиций

Привлечение инвестиций, это дополнительное преимущество у ООО. Если вы открываете дело, но не имеете необходимой суммы для его старта, вы всегда можете обратиться к инвесторам — ваша идея + их финансы могут быть отличным союзом. Многие крупные организации используют инвесторов. Ведь чем крупнее бизнес, тем больше он требует средств на модернизацию, а в условиях конкуренции всегда приходится бороться за клиентов и улучшать свой продукт.

Но не забывайте, что инвестиции и благотворительность — разные вещи. Инвесторы за вложение своих средств попросят свою долю — бизнеса и прибыли. Поэтому решение принимайте взвешенно — возможно есть способ не делиться своим бизнесом, а например, взять кредит.

У ИП не может быть совладельцев бизнеса — мы об этом говорили в разделе Партнерство. Оформить часть доли ИП не представляется возможным. ИП открывается на 1 физическое лицо, поэтому все взносы в бизнес ИП могут быть только в виде займов и кредитов.

Административная и налоговая ответственность на ИП и ООО. Штрафы

ИП и ООО несут разную административную ответственность. При регистрации, ИП не получает статус юридического лица, в отличие от ООО. Согласно КоАП РФ Статья 2.4. Административная ответственность должностных лиц — индивидуальные предприниматели, совершившие административное правонарушение, несут административную ответственность как должностные лица, если настоящим Кодексом не установлено иное. А штрафы у должностного лица в разы меньше, чем у юридического. Например:

При этом, при административном правонарушении на ООО может быть назначено 2 штрафа — на само юридическое лицо и на должностное (бухгалтера, директора — того, кто это правонарушение допустил или совершил).

Что касается налоговых правонарушений, то за не вовремя отправленную декларацию или недоплаченные налоги и сборы ИП и ООО платят одинаковые штрафы. Но вот если сумма неуплаченных налогов превышает определенный порог, то одними штрафами вы можете не отделаться. Неуплата налогов в крупном и особо крупном размере — может привести к лишению свободы.

Причем на ООО более строгое наказание. И также на ООО есть риск попасть под определение — деяние, совершенное группой лиц по предварительному сговору, так как в организации может быть несколько учредителей.

На ИП крупным размером считается неуплата налогов за последние 3 года в размере более 900 тыс. ₽. На ООО крупный размер неуплаченных взносов начинается от 5 млн ₽, за последние 3 года. На ИП и ООО данный вид правонарушения регламентируется разными статьями:

Неуплатой налогов, считается не только прямая неуплата сумм по декларации, но и также выявление нарушений в заполнении декларации, которое может обнаружиться в ходе камеральной или выездной налоговой проверки, может послужить поводом для доначисления вам налогов и пеней. И если сумма превысит порог “крупного размера”, то налоговая может обвинить вас в подаче заведомо ложных сведений и передать эти данные в надлежащие инстанции.

Камеральная налоговая проверка — контроль за соблюдением налогоплательщиками законодательства о налогах и сборах, путем проверки по месту нахождения налогового органа налоговых деклараций, которые предоставил налогоплательщик. Регламентируется ст. 88 НК РФ. Камеральная налоговая проверка.

Выездная налоговая проверка — проводится на территории налогоплательщика. См. ст. 89 НК РФ. Выездная налоговая проверка.

Закрытие ИП и Ликвидация ООО

Процедура закрытия ИП гораздо проще, чем ликвидация ООО.

Для закрытия ИП вам понадобится:

Чтобы ликвидировать ООО необходимо:

- Принять решение о ликвидации, общим собранием участников. Создать ликвидационную комиссию и назначить ответственное лицо (ликвидатор). С момента назначения ликвидатора, к нему переходят все полномочия по управлению делами юридического лица.

- В течение 3 дней после принятия решения, предоставить в ФНС уведомление по форме Р15001.

- Ликвидационная комиссия обязана опубликовать в журнале «Вестник государственной регистрации» сообщение о ликвидации, а также о порядке и сроке заявления требований кредиторами общества.

- В течение 2 месяцев после публикации сообщения, комиссия обязана выявить кредиторов и лично каждого уведомить о ликвидации ООО.

- По истечении 2 месяцев, комиссия формирует промежуточный ликвидационный баланс. И сообщает об этом в налоговую.

- Далее подготавливается заявление по форме Р16001 о государственной регистрации юридического лица в связи с его ликвидацией.

- Оплачивается госпошлина в размере 800 ₽.

- И весь пакет документов передается в ФНС.

На 6-й рабочий день после подачи документов, вы получите документы о ликвидации ООО:

- Лист записи ЕГРЮЛ.

- Уведомление о снятии с учета юридического лица в налоговом органе.

Сравнительная таблица

| Форма бизнеса | ИП | ООО |

| Регистрация | Для регистрации ИП необходим только паспорт, ИНН и заявление. + 800 ₽ за госпошлину | Регистрация ООО требует большего пакета документов. + 4000 ₽ за регистрацию |

| Виды деятельности | Ограничение на виды деятельности | Нет ограничений на виды деятельности |

| Количество участников | Только один | До 50 физических или юридических лиц |

| Уставной капитал | Не требуется | Обязателен. Минимальный 10 000 ₽ |

| Виды налогообложения | Может использовать все виды налогообложения | Не имеет право использовать Патент. Все остальные может |

| Адрес регистрации | Всегда по месту прописки физического лица, который регистрирует ИП | Может быть зарегистрирован по месту прописки учредителя, в арендованном помещении или собственном нежилом помещении |

| Имущественная ответственность | ИП отвечает всем своим имуществом | ООО отвечает имуществом организации. Но в случае банкротства существует вероятность, что отвечать будут ее участники, по субсидиарной ответственности |

| Налоги в случае отсутствия деятельности на предприятии | Необходимо платить фиксированные страховые взносы за себя | Ничего платить не нужно |

| Отчетность | Если нет работников, то нет необходимости отправлять отчетность по страховым взносам | Необходимо сдавать все виды отчетности |

| Страховые взносы за себя и работников | Сумма страховых взносов за работников одинаковая на ИП и ООО. Страховые взносы за себя в 2021 году составляют 40 874 ₽ | Сумма страховых взносов за работников одинаковая на ИП и ООО. Фиксированных смтраховых взносов за себя — нет |

| Работники | ИП может работать один, без привлечения работников | Обязательно наличие одного сотрудника — директора, устроенного по ТК РФ |

| Вывод денег | Все деньги на ИП — его собственные, могут быть в любой момент изъяты из дела на личные нужды. При выводе денег налогом дополнительно не облагаются | Все деньги ООО принадлежат организации, вывести можно только чистую прибыль, путем выплаты дивидендов. Облагаются налогом НДФЛ — 13% |

| Привлечение инвесторов | В бизнес ИП нельзя вступить в долю. Поэтому при нехватке средств придется брать кредиты и займы | Можно привлекать дополнительных инвесторов. При этом отдав им долю общества, а значит прибыли |

| Закрытие бизнеса | Закрытие ИП не требует больших усилий — просто написать заявление и оплатить госпошлину | Ликвидация ООО требует регламентированных действий, в определенной последовательности. Ликвидация длится не менее 3 месяцев |

| Административная и налоговая ответственность | Штрафы ИП при совершении административной ответственности ниже. И если речь идет об уголовной ответственности, при совершении налогового правонарушения, то также у ИП немного мягче наказания | К ООО более суровые требования, а потому штрафы и ответственность выше. Единственное за налоговые правонарушения — штрафы одинаковые у ИП и ООО |

| Продажа бизнеса | ИП не может продать бизнес, так как он привязан к его личности | ООО может продать бизнес целиком, или какую-то долю |

Запомнить

- Открыть ИП проще и по финансам и по количеству собираемых документов.

- Налоги и отчетности зависят от выбранной системы налогообложения, а не от формы бизнеса. Единственное преимущества ИП в этом — если он работает без наемных сотрудников, ему не придется сдавать отчеты по страховым взносам.

- ИП не может продать бизнес, привлечь инвесторов и принять в него новых участников. Если вы планируете что-то из перечисленного, открывайте ООО.

- У ИП есть ограничения на виды деятельности.

- Систему налогообложения ПСН (Патент) может применять только ИП.

- Ответственность при административном или налоговом правонарушении у ИП меньше.

- ИП обязан платить страховые взносы за себя независимо от того, есть ли прибыль!

- Закрытие ИП гораздо проще, в отличие от процедуры ликвидации ООО.

Открыть и вести бизнес на ИП проще, но иногда он ограничивает деятельность. А потому отталкиваться надо от ваших потребностей.

Если только начинаете дело и собираетесь вести его один — открывайте ИП, в случае расширения бизнеса откроете ООО.

Если же собираетесь открыть дело с партнерами, или привлекать инвесторов, или деятельность, которой собираетесь заниматься запрещена для ИП — то однозначно открывайте ООО.

Удачи вам в ваших начинаниях!

Может быть полезно:

- Как самому открыть ИП — подробная пошаговая инструкция для новичков

- Системы налогообложения для ИП — подробный разбор

- Открыть расчетный счет в Тинькофф Банке

- Открыть расчетный счет в Альфа-Банке для ИП и ООО.

Интересно:

- У вас уже есть опыт ведения бизнеса? Может есть какой нибудь секрет успеха, поделитесь?

5 Преимущества подсетей | Network Computing

Ой, трафик в вашей сети сильно увеличился, в результате чего она работает медленнее. Пришло время подумать о том, чтобы разбить вашу сеть на подсети. Хотя разбиение на подсети требует некоторого планирования и может занять много времени, оно того стоит. Вот пять преимуществ разбиения на подсети, которые следует учитывать

1. Повышение производительности и скорости сети

Один широковещательный пакет отправляет информацию, которая достигает каждого устройства, подключенного к этой сети, потому что каждое устройство имеет точку входа в сеть.Однако большое количество точек входа может отрицательно повлиять на производительность устройства межсетевой коммутации, а также на общую производительность вашей сети.

Еще одна проблема, связанная с широковещательными пакетами, заключается в том, что они могут спамить любое устройство в сети, даже устройства, которые не имеют отношения к поставленной задаче, что может снизить пропускную способность сети и привести к ее разрушению.

Но разбиение на подсети позволяет гарантировать, что информация остается в сети с подсетями или широковещательном домене, что позволяет другим подсетям максимизировать свою скорость и эффективность.Разделение на подсети также разделяет широковещательные домены вашей сети, что позволяет вам лучше контролировать поток трафика, тем самым повышая производительность сети!

Однако одно предостережение. Лучше ограничить трафик одной подсетью, чем позволять ему перемещаться из подсети в подсеть. Таким образом, вы должны по возможности ограничивать количество устройств в вашей подсети, а также контролировать поток трафика между подсетями. Это повысит скорость и производительность вашей сети.

2.Уменьшить перегрузку сети

Подсети гарантирует, что трафик, предназначенный для устройства в подсети, остается в этой подсети, что снижает перегрузку. За счет стратегического размещения подсетей вы можете снизить нагрузку на сеть и более эффективно направлять трафик.

Итак, что происходит с большой сетью без подсетей? Каждый компьютер будет видеть широковещательные пакеты со всех компьютеров и серверов в сети, в результате чего коммутаторам придется перемещать весь этот трафик на соответствующие порты.Это приводит к увеличению перегрузки, снижению производительности сети и более медленному времени отклика.

Однако использование маршрутизатора для перемещения трафика между подсетями не приводит к тому, что широковещательный трафик или какая-либо информация, которую не нужно маршрутизировать, перемещается в другие подсети. Поскольку объем трафика в каждой подсети уменьшается, скорость каждой подсети увеличивается, что снижает перегрузку сети.

3. Повышение безопасности сети

Вы можете подумать: «Что, если устройство в моей сети включено?» Разделив вашу сеть на подсети, вы можете контролировать поток трафика с помощью списков контроля доступа, QoS или карт маршрутов, что позволяет вам легче выявлять угрозы, закрывать точки входа и направлять свои ответы.

Вы также можете разделить вашу сеть, используя маршрутизаторы для подключения подсетей, через конфигурацию списков ACL на маршрутизаторах и коммутаторах. В результате устройства в подсети не могут получить доступ ко всей сети.

Другой вариант — ограничить доступ к ресурсам на беспроводных клиентах, гарантируя, что ценная информация не будет легко доступна в удаленных местах.

4. Контроль роста сети

При планировании и проектировании сети необходимо учитывать размер.Одним из ключевых преимуществ разделения на подсети является то, что оно позволяет вам контролировать рост вашей сети.

Вы можете использовать популярную формулу хоста, чтобы определить размер вашей сети. Возьмите количество нулей в маске вашей подсети при преобразовании в двоичную форму, возьмите два в степени этого числа, затем минус два — и тогда у вас будет количество возможных хостов для этой маски подсети. Это было немного сложно, так что вот более подробное объяснение формулы хоста.

Ваш следующий шаг — вычислить ожидаемый рост сети, который в большинстве случаев будет во многом зависеть от физического размера вашего здания.Например, останется ли количество необходимых устройств стабильным или со временем оно может удвоиться? Если это так, вам нужно будет соответствующим образом скорректировать уравнение для формулы хоста, чтобы определить правильное пространство IP-адресов для вашей сети.

5. Простота администрирования

Вы сетевой администратор? Тогда разбиение на подсети не составит труда, потому что это может значительно облегчить вашу работу. Разбивая на подсети, вы можете создавать сети, которые имеют больше логических ограничений для хостов, в отличие от ограничений классов IP-адресации: восемь бит для класса A, 16 бит для класса B и 24 бита для класса C.Подумайте об этом так: если бы Интернет был ограничен только этими тремя классами, каждая сеть имела бы только 254, 64 000 или 16 миллионов IP-адресов для хост-устройств.

При отсутствии подсетей сети с более чем 254 устройствами нуждаются в распределении класса B, что может привести к потере тысяч IP-адресов. Разбивая на подсети, вы можете выбрать количество бит в вашей подсети, создавая более реалистичные ограничения для хостов.

Разделение на подсети также является эффективным способом наблюдения за машинами в вашей сети, что, в свою очередь, может помочь вам определить, какие машины требуют внимания в случае возникновения проблем.Таким образом, несмотря на тщательное планирование и реализацию, в сетях с подсетями легче управлять и устранять неполадки.

Узнайте больше о разделении на подсети в этом видео с Кейтом Баркером, инструктором CBT Nuggets.

Преимущества и недостатки VoIP: сравнение 2021 года

Мы написали полное руководство, в котором взвешиваются преимущества и недостатки телефонных систем VoIP. Если вы хотите перейти прямо к сводной таблице, нажмите здесь.

Преимущества и недостатки VoIP: обзорНе хочется читать? Посмотрите наше трехминутное видео о плюсах и минусах VoIP ниже:

VoIP: преимущества

Поскольку мы сами являемся провайдерами VoIP в Nextiva, было бы справедливо сказать, что мы кое-что знаем о VoIP.Вот подробное руководство по его плюсам и минусам:

- Меньшие затраты

- Повышенная доступность

- Полная переносимость

- Повышенная масштабируемость

- Расширенные функции для малых и больших команд

- Более четкое качество передачи речи

- Поддерживает многозадачность

- Больше гибкости с программными телефонами

Чистая прибыль жизненно важна для любого бизнеса, большого или малого.Итак, вы должны рассмотреть все возможности экономии. Один из способов, которым компании могут добиться значительной экономии средств, — это использование телефонной системы VoIP.

Рассмотрим это:

В среднем стоимость стационарной телефонной системы (POTS) составляет 50 долларов США за линию в месяц. В этот тариф входят только местные (а иногда и внутренние) звонки. Планы VoIP, напротив, доступны менее чем за 20 долларов за линию.

Подождите, что?

Верно.Исходя из этих цифр, VoIP может снизить ваш телефонный счет более чем вдвое по сравнению с текущим.

Важно отметить, что переход на VoIP не является гарантией того, что ваши расходы на телефонную связь резко упадут. Бизнесы различаются, и их потребности тоже.

Но в чем вы можете быть уверены, так это в том, что переход на VoIP приведет к значительной экономии средств. Снижение затрат на VoIP происходит двумя способами: прямым и косвенным.

Прямая экономия затратКогда дело доходит до традиционного телефонного обслуживания, бизнес несет огромные начальные затраты.Особенно в названии бизнес-телефонов и оборудования АТС.

a) Стоимость АТСУАТС (частная телефонная станция) — это локальное физическое оборудование. Он соединяет множество стационарных телефонов в офисе и может стоить огромных денег. Речь идет о десятках тысяч долларов — сумме, которую можно погасить за несколько лет.

Вы можете возразить, что аналоговые телефоны стоят примерно столько же, как IP-телефоны. Точная цена будет отличаться в зависимости от желаемых характеристик.

Но установка УАТС на месте — дорогостоящее капиталовложение. Он может стоить от 500 до 2000 долларов за пользователя. Таким образом, даже малому бизнесу с небольшим количеством сотрудников необходимо инвестировать в физическое оборудование.

СетиVoIP избавляются от этой потребности в дополнительном оборудовании, поскольку широкополосное соединение обеспечивает работу службы.

Чтобы упростить переход при обновлении своих телефонных систем, такие организации могут использовать протокол инициирования сеанса, известный как магистраль SIP. Магистраль SIP действует как цифровой канал для ваших голосовых услуг, поддерживая при этом существующее телефонное оборудование в вашем офисе.Ключевые преимущества SIP Trunking включают меньшую стоимость, простоту управления и возможность мгновенно активировать услугу.

Технологические лидеры используют SIP Trunking для добавления новых голосовых возможностей в существующую телефонную систему.

b) Плата за медную проводкуШирокополосные соединения также избавляются от лишней проводки, поскольку сети VoIP позволяют передавать как голос, так и данные по одному и тому же каналу. В ИТ и телекоммуникационных кругах правильное слово для этого — полнодуплексный.Это возможность одновременно отправлять и получать голос и данные. Большинству настольных телефонов VoIP требуется только один порт Ethernet для подключения к нему.

Power over Ethernet (PoE) позволяет офисам быть более модульными с офисным персоналом. Кроме того, этим офисам не нужно будет вносить изменения в электропроводку здания.

Собираетесь полностью на беспроводную связь? Профессиональная услуга VoIP также доступна в виде приложения на вашем компьютере или смартфоне. Гибкость VoIP — это большая победа как для предпринимателей, так и для предприятий.

c) Расходы на вызовыПрямые затраты также выражаются в стоимости звонков. Звонки VoIP дешевле по сравнению с коммутируемой телефонной сетью общего пользования (PSTN) или традиционной телефонной сетью с коммутацией каналов с натяжкой.

По большей части это связано с резким падением стоимости передачи данных. Изначально цены на данные были недоступны для большинства малых предприятий.

Даже в крупных организациях пользователям приходилось сталкиваться с ограничением полосы пропускания корпоративного Интернета и широкополосного доступа.Однако сегодня скорость интернета повысилась, а стоимость передачи данных, соответственно, резко упала.

Статистика показывает, что малые предприятия, использующие VoIP, могут сократить телефонные счета своей компании до 60%. Они также могут сэкономить до 90% на международных звонках.

Связано: Как перестать переплачивать по служебному телефону

Это значительное число, о котором мы говорим в любой год.

Эта экономия связана с отказом от дорогостоящих интерфейсов первичной скорости ISDN (сокращение от Integrated Service Digital Network).Или даже выделенные линии, связанные с системой POTS в пользу услуги VoIP. Компании, которые совершают междугородние звонки за пределами США, пользуются более низкой стоимостью VoIP.

Традиционная телефонная связь стоит примерно вдвое дороже, чем VoIP. VoIP предлагает значительные преимущества для компаний, работающих по всему миру.

г) Текущие расходыУслуга VoIP также позволяет предприятиям сократить другие текущие расходы, такие как налоги, плату за ремонт и техническое обслуживание.Провайдеры VoIP обычно включают эти расходы в планы подписки, которые, как и в случае с Nextiva, могут стоить всего 5 долларов на пользователя в месяц.

Все эти затраты в совокупности делают услуги VoIP привлекательным предложением для растущих стартапов и малых и средних предприятий.

Экономия косвенных затратКосвенную экономию труднее оценить количественно, но это не делает ее менее важной для вашего бизнеса. Ниже приведены некоторые из наиболее распространенных областей, в которых организации экономят деньги в долгосрочной перспективе.

a) Экономия при удаленной работеПереход на VoIP позволяет сотрудникам оставаться на связи с корпоративной телефонной системой, работая удаленно. Это благодаря длинному списку функций VoIP телефона , таких как ожидание вызова, автосекретарь, мгновенный видеозвонок, конференц-связь и другие, которые не предусмотрены в традиционных телефонах.

Исследования показывают, что это не только может повысить продуктивность сотрудников, но также может сократить расходы на коммунальные услуги и офисные площади.

Согласно недавнему анализу, проведенному компанией Global Workplace Analytics , типичный бизнес может сэкономить 11000 долларов на человека в год, просто позволяя им работать дома 50% времени.

b) Дополнительные функции без дополнительных затратВозможно, вы сразу заметите, что даже традиционная УАТС поддерживает удаленную работу с помощью таких функций, как перевод вызовов, групповой звонок, постановка вызовов в очередь и т. Д.

По сути, эти функции не присущи стандартной системе PBX. Скорее, это дополнительные функции, за которые нужно платить отдельно.

Для сравнения: телефонные услуги VoIP включают многие из этих функций без дополнительных затрат. Не нужно доплачивать за любую функцию, которая, по вашему мнению, может быть полезна для вашего бизнеса.

c) Перепрофилированная рабочая силаЕсли ваша компания полагается на секретаря для обработки телефонных звонков и приема сообщений, функция автосекретаря позволяет вам изменить назначение этой роли без дополнительных затрат.(Домашний секретарь, нанятый на полную ставку, зарабатывает около 45 тысяч долларов в год, что недешево.)

Конечно, наличие секретаря имеет смысл для компаний, принимающих большое количество посетителей, или для крупных корпораций с значительными бюджетами.

Однако малым предприятиям может быть сложно оправдать такую зарплату. Но с функцией автосекретаря всего одним щелчком мыши вы просто отказались от этой платы.

2) Повышенная доступностьПомимо рентабельности, доступность — одно из самых больших преимуществ VoIP для бизнеса.Одно явное преимущество облачной услуги VoIP — это возможность совершать звонки из любого места.

Если у вас хорошее соединение для передачи данных, вы можете совершать и принимать звонки для своей компании. А когда вы не можете ответить на звонок, вы можете направлять вызовы другому человеку или получать голосовые сообщения по электронной почте. Заметным преимуществом VoIP является возможность взять с собой рабочий телефон с помощью приложения для программного телефона.

В условиях все более мобильной рабочей силы удаленный доступ позволяет вашему бизнесу быть гибким.Мобильные сотрудники могут оставаться продуктивными независимо от их местонахождения.

Более того: VoIP адаптируется в зависимости от того, как работают ваши сотрудники. Сотрудникам не нужно физически присутствовать в офисе. Они могут работать на своих смартфонах и планшетах из любого места.

[Отчет о состоянии производительности труда показал 65% сотрудников, занятых полный рабочий день , считают, что график удаленной работы повысит производительность.]

3) Полная переносимостьНомер VoIP, также известный как виртуальный номер , полностью переносимый.Это означает, что вы можете использовать один и тот же номер, куда бы вы ни пошли.

Для людей, которые много путешествуют, это должно быть более чем долгожданная новость. Еще лучше, если ваша компания изменит адрес, вы можете сохранить тот же номер VoIP.

Мы провели для вас исследование. Загрузите Руководство покупателя телефонной системы VoIP, содержащее передовой опыт и рекомендации.

4) Повышенная масштабируемостьМасштабируемость — еще одно из многих преимуществ VoIP, которые делают его привлекательным предложением для растущего бизнеса.Хотя это часто обсуждаемый аспект VoIP, что именно он означает?

Имея такую возможность, каждый владелец бизнеса предпочел бы телефонную систему, которая растет вместе с их бизнесом.

Решение VoIP избавляет от необходимости покупать дорогое оборудование или выделенную линию по мере роста. Подумайте обо всех возможных сценариях здесь, как вы:

- Подготовка к всплеску спроса в праздничные дни

- Открытие нового филиала

Независимо от сценария, мгновенно переключайте свои предпочтения без необходимости покупать дополнительные линии или выделенное оборудование.

5) Расширенные функции для малых и больших командБлагодаря расширенным функциям, таким как автосекретарь и переадресация вызовов, VoIP позволяет даже одному человеку создать имидж крупной компании.

С другой стороны, это может сделать большое предприятие более доступным. Все дело в том, чтобы максимально использовать все доступные функции.

Допустим, у вас есть бизнес в Шарлотте, но вы также обслуживаете клиентов в таком далеком штате, как Орегон.

Регистрируясь у такого провайдера, как Nextiva, вы получаете номер телефона VoIP с кодом зоны Орегон , хотя вы находитесь в Северной Каролине. Это заставляет клиентов воспринимать вас как местного жителя, хотя вы им не являетесь.

Точно так же функция автосекретаря может заставить вас выглядеть больше, чем вы есть на самом деле. Например, вы можете быть индивидуальным предпринимателем, но при этом настроить автосекретарь так, чтобы он звучал так, как будто вы — компания с несколькими отделами.

VoIP предлагает преимущества по сравнению с традиционными телефонными системами благодаря возможностям многостороннего вызова.Большие и малые организации часто нуждаются в отдельном провайдере конференц-связи, который позволяет множеству людей присоединиться к одному разговору.

ПровайдерыBusiness VoIP включают надежные функции конференц-связи, встроенные прямо в свои услуги.

6) Более четкое качество голосаКогда впервые появилась услуга VoIP, одним из ее самых значительных недостатков было слабое качество связи. Звонки прерывались без всякой причины, качество голоса было ненастоящим, а задержка была в порядке вещей.

Сегодня, если у вас есть быстрое и стабильное подключение к Интернету, качество передачи голоса не должно быть проблемой. Звонки VoIP, как правило, четкие и четкие, без задержек, задержек или прерываний вызовов. Все мы раньше были на жалких голосовых и видеоконференциях.

Ключом к качеству вызовов VoIP является надежное соединение с хорошей пропускной способностью. Без этого это может стать кошмаром, особенно если вы часто обнаруживаете, что ваш офис одновременно звонит. Всегда есть кто-то, кто звонит по мобильному телефону, а все остальные страдают из-за эха, задержек и фонового шума.

ТелефоныVoIP прекращают эти перерывы, чтобы вы могли сосредоточиться на повестке дня встречи. Такие инновации, как микрофоны с шумоподавлением и улучшенное сжатие звука, позволяют телефонам VoIP достигать превосходного качества звука.

7) Поддерживает многозадачностьНаряду с традиционными телефонными звонками, VoIP позволяет отправлять документы, изображения и видео, одновременно участвуя в разговоре. Таким образом, вы можете беспрепятственно проводить более интегрированные встречи с клиентами или сотрудниками из других уголков земного шара.

8) Больше гибкости с программными телефонамиНесмотря на название, программные телефоны — это не аппаратных устройств . Вместо этого это программы, установленные на компьютере или других интеллектуальных устройствах, таких как планшет или смартфон. Хорошим примером является Skype, хотя Enterprise VoIP провайдеры , такие как Nextiva, имеют свои приложения, специально предназначенные для бизнеса.

Плюсы софтфона для делового общения многочисленны:

- Освобождает рабочее место

- Снижает затраты на дополнительное оборудование

- Обеспечивает еще большую мобильность

- Обеспечивает постоянную связь сотрудников

Более того, программные телефоны позволяют проявлять гибкость.Они предоставляют вам доступ к функциям, которые поддерживают ваш стиль удаленной работы.

9) Повышенная безопасностьБольшинство людей не хотят тратить больше времени, чем стоит думать о безопасности своей телефонной системы. Безопасность телефонной системы имеет большое значение, особенно для бизнеса. Спрос на информацию, позволяющую установить личность (PII), никогда не был таким высоким.

Типичная отправная точка — обман персонала с помощью мошеннических телефонных звонков, обычно известных как социальная инженерия.

VoIP может уменьшить такие угрозы безопасности, используя достижения IP-технологии, включая шифрование и улучшенное управление идентификацией. Хостинговые провайдеры VoIP работают круглосуточно, чтобы защитить свои сети, поэтому вам не нужно этого делать.

Защита вашей системы VoIP означает, что вы должны работать с надежным провайдером VoIP, который проходит независимые аудиты безопасности, гарантирует, что персонал использует правильные пароли и настраивает автоматические предупреждения для сомнительного поведения при звонках.

Кроме того, всегда рекомендуется регулярно обновлять операционную систему, чтобы гарантировать, что ваш бизнес не подвергнется риску из-за новых уязвимостей.

VoIP: недостаткиВсе, что имеет преимущество, имеет свои недостатки. VoIP-телефония не освобождается от этого правила.

Вот недостатки, связанные с услугой VoIP, о которых необходимо знать:

- Требуется надежное подключение к Интернету

- Задержка и джиттер

- Нет отслеживания местоположения для экстренных вызовов

Во-первых, ваш VoIP-сервис работает ровно настолько, насколько хорошо ваше интернет-соединение.Если пропускная способность вашей сети низкая, служба обязательно пострадает.

VoIP не использует такую большую полосу пропускания, как можно было бы ожидать. Очень важно, чтобы устройства VoIP получали низкую задержку в вашей сети. На каждом устройстве должна быть доступна скорость загрузки не менее 100 кбит / с. Хорошее соединение имеет пинг и джиттер менее 70 мс, что измеряет задержку и стабильность вашего интернет-соединения.

Пропускная способность, необходимая вашему бизнесу, будет зависеть от количества одновременных вызовов, которые вы планируете совершать.Лучший способ определить это — запустить тест пропускной способности в вашей текущей сети.

Связано: надежен ли VoIP? Девять полезных советов, которые вы должны знать

2) Задержка и джиттерПомимо скорости, существуют и другие проблемы с подключением, с которыми может столкнуться любая интернет-технология: задержка и джиттер.

При общении в сети каждое сообщение (будь то электронная почта, видео или аудио) разбивается на биты данных, называемые «пакетами данных».Эти пакеты затем повторно собираются в предполагаемом месте назначения, чтобы создать исходное сообщение.

Задержка и дрожание — это когда эти пакеты данных либо задерживаются при передаче, либо неправильно собираются повторно. Этих проблем может даже не быть вашей сети; основные магистральные сети Интернет изменяют маршруты данных, чтобы обеспечить надежную и быструю доставку трафика к месту назначения. Эти изменения происходят автоматически, без вашего участия.

Почему возникают задержки и джиттер- Плохое интернет-соединение — VoIP требует большей пропускной способности, чем обычный веб-серфинг.Итак, если вам не хватает скорости Интернета, возможно, сейчас самое время честно поговорить с вашим интернет-провайдером.

- Неадекватный маршрутизатор — Для бесперебойной работы службы VoIP необходим специализированный маршрутизатор VoIP. Это маршрутизатор, настроенный для приоритезации пакетов, так что голосовой трафик имеет более высокий приоритет над данными.

- Недостаточно кабелей — Кабели Ethernet бывают разных категорий и уровней мощности. Для VoIP лучше всего использовать кабель Ethernet Cat-5e или выше.Нижние тросы могут не работать на достаточно высоких скоростях.

- Включить буферизацию джиттера — это легко настроить, и она предварительно включена во многие устройства Nextiva.

- Выберите высокоскоростной Интернет — Свяжитесь с вашим интернет-провайдером для получения информации о доступных вариантах пропускной способности.

- Обновление кабелей Ethernet — Используйте кабель Ethernet CAT-5e или CAT-6 на всех устройствах VoIP.

Связано: платформа Nextiva предназначена для минимизации джиттера при звонках. Попробуйте это здесь.

3) Ограниченное отслеживание местоположения для экстренных вызововОтслеживание местоположения — последний недостаток VoIP. Из-за портативности и доступности VoIP третьим сторонам сложно определить, откуда исходит звонок.

Звонки поступают с IP-адреса без данных GPS или информации о вышках сотовой связи для отслеживания.Хотя 99% звонящих не нуждаются в этой информации, это создает проблемы для экстренных служб, таких как 911. Вам нужно будет сообщить, где вы находитесь в экстренной ситуации.

Использование услуг VoIP домаДля подключения к провайдеру услуг VoIP вам понадобится телефон VoIP. Вы можете сделать это одним из трех способов:

- Подключите выделенный VoIP к проводной сети Wi-Fi

- Используйте обычный аналоговый телефон, но с аналоговым телефонным адаптером

- Установите на компьютер приложение программного телефона с микрофоном и динамиком или гарнитурой.

Предприятия стремятся перейти от традиционных телефонных систем с медным проводом к системам VoIP по двум причинам:

- Эффективность полосы пропускания

- Сниженные затраты

Поскольку VoIP позволяет передавать как голос, так и данные в одной сети, и поскольку он работает с вашим существующим оборудованием, является привлекательной альтернативой для предприятий . Даже если бы вам пришлось расширить свои линии VoIP, это все еще более доступно по сравнению с частными телефонными станциями (PBX) и линиями.

Сегодня VoIP для предприятий включает следующее и называется Unified Communications :

- Телефонные звонки

- Факсы

- Голосовая почта

- Электронная почта

- Интернет-конференций и не только

Таким образом, VoIP может стимулировать рост как на предприятиях, так и на малых и средних предприятиях, не имея большого бюджета для работы.

Переключитесь на VoIP сегодняЕсли посмотреть на плюсы и минусы выше, становится ясно, что преимущества VoIP намного перевешивают любые недостатки.В Nextiva мы помогаем предприятиям перейти от традиционных телефонных систем к унифицированным коммуникационным решениям.

Мы предоставим вам возможность сосредоточиться на других важных бизнес-аспектах, поскольку мы настраиваем вас на новую телефонную систему с минимальными нарушениями.

Чтобы узнать больше о наших продуктах и о том, что мы можем сделать, чтобы помочь вашему бизнесу, ознакомьтесь с нашими коммерческими телефонными услугами.

Сократите счета за телефонную связь вашей компании до 65%.

Запросите бесплатное и бесплатное ценовое предложение сегодня.